Porque melhorar a segurança do site WordPress.

A segurança de um site WordPress vai além de ter um antivírus. Seu site WordPress pode estar exposto a ataques, alguns podem utilizar recursos nativos dele. Sendo um sistema voltado para a colaboração e compartilhamento de conteúdos, o WordPress é formado por vários recursos, que facilitam o dia a dia, porém alguns podem expor seu site a ataques.

Uma coisa é certa, em algum momento um site sofrerá tentativas de ataques. O WordPress está presente em 35% dos sites da internet. Devido a essa quantidade, muitos ataques são destinados a essa tecnologia.

Não conte com a sorte, busque sempre evoluir as ações de segurança do seu site. Isso poderá evitar transtornos para o seu negócio.

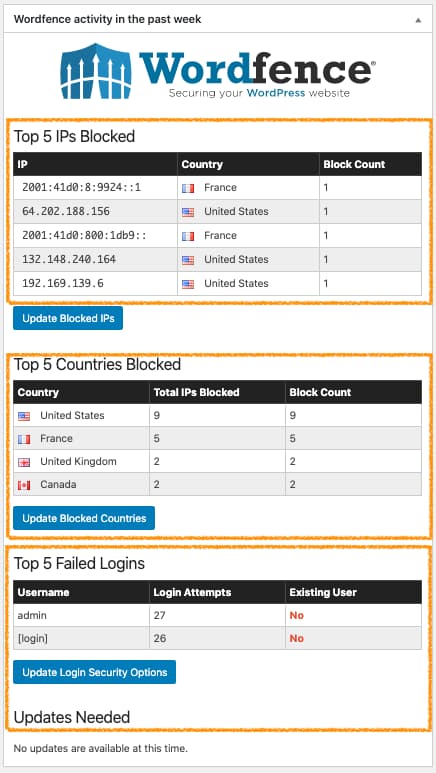

Inclusive, esse post surgiu depois que eu passei a acompanhar algumas tentativas de acesso indevido ao meu site. Em apenas um dia foram mais de 30 tentativas, que utilizavam métodos diferentes de ataques.

3 passos para melhorar a segurança de um site WordPress.

Durante a avaliação, eu percebi que em muitos desses ataques buscavam o acesso ao site através de uma interface chamada “xmlrpc.php”. Essa interface é muito antiga no WordPress, ela está presente desde as primeiras versões, ou seja, é algo que possui bastante informação e deve ter uma infinidade de métodos na internet para tentar achar uma brecha nessa interface.

Apesar da interface evoluir junto com as versões do WordPress é preciso entender como reduzir as chances de um ataque bem-sucedido através do xml-rpc.

- Então vale a pena começarmos entendendo essa interface xml-rpc e como garantir que a interface não seja utilizada.

- Depois veremos como instalar um antivírus para proteger e também utilizaremos um firewall para acompanhar o site.

- Fecharemos esse post com algumas configurações para proteger o site contra um tipo de ataque conhecido como “brute force”.

Atenção: Antes de seguir, faça backup do seu site!

10 passos para evitar problemas com plugins no WordPress.

Se você não está familiarizado com os Plugins do WordPress, eles são rotinas que te ajudam a implementar funções em seu site com o mínimo de esforço.

A função da interface xml-rpc no WordPress.

Segundo o site do wordpress.org, essa interface é uma ferramenta que permite a publicação de posts remotamente. Ela tem por única finalidade integrar o site com algumas aplicações conhecidas como “Weblog Client”.

Um Weblog Client é uma aplicação que pode ser instalar em um computador ou mobile. Essas aplicações permitem a criação de posts sem a necessidade de estar conectado ao site ou a internet. Você cria um post off-line e depois acessa o site utilizando a interface xml-rpc para publicá-lo diretamente servidor onde o seu está hospedado.

O próprio WordPress disponibiliza um aplicativo que pode ser utilizado para essa finalidade.

Pensando pelo lado da facilidade de publicação, a interface é útil, porém pelo lado da segurança, ela deixa uma porta aberta, aumentando o risco de um ataque bem-sucedido.

A minha sugestão é que seja avaliado se os riscos compensam para o seu negócio.

Senão utiliza nenhum aplicativo para facilitar a criação de posts, siga esse post e feche a porta que a interface deixa aberta.

Nas versões recentes do WordPress, o xml-rpc vem desativado, porém é preciso executar alguns passos adicionais para “esterilizar” a interface de vez.

Existem dois meios para isso, o primeiro é utilizando um plugin e o segundo é inserir um pequeno código no arquivo HTACCESS. Nesse post mostrarei as duas formas e você poderá escolhe a melhor opção para o seu caso.

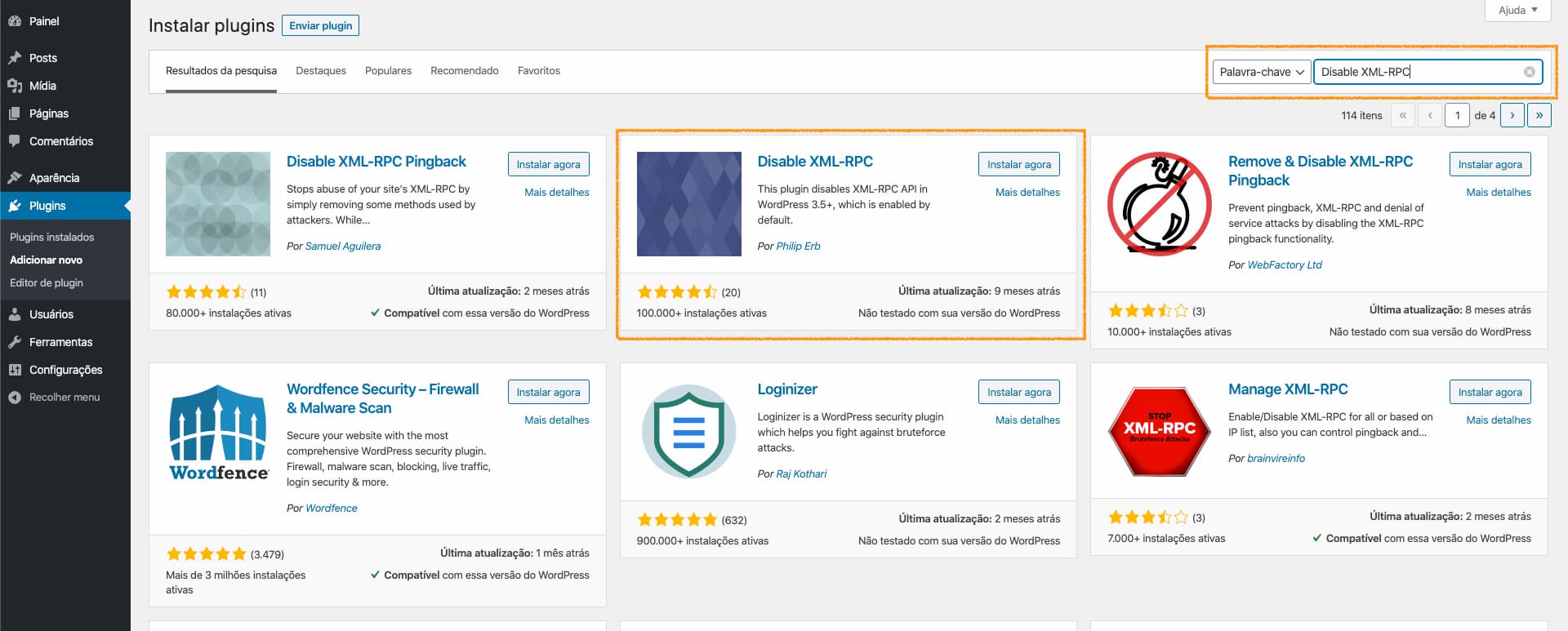

Desativando a interface xml-rpc com o plugin Disable XML-RPC.

Utilizar um plugin resolve o problema com apenas alguns cliques. Entretanto, a desvantagem é que os plugins agregam rotinas de terceiros ao seu site e isso pode abrir outras brechas.

Outro ponto importante é que se o plugin parar de funcionar ou for desativado o bloqueio será desfeito.

Disable XML-RPC

O Disable XML-RPC é um dos plugins mais conhecidos para essa tarefa, ele possui mais de 100 mil instalações ativas.

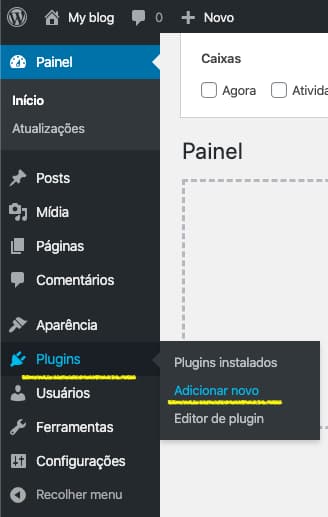

- Vamos a instalação. Dentro da opção Plugins (barra lateral), clique em “Adicionar novo”.

- Digite Disable XML-RPC na opção de pesquisa.

- Encontre o plugin e clique em “Instalar agora” e depois “Ativar”.

- Pronto! A instalação do plugin e a ativação são os únicos passos necessários para desativar completamente o XML-RPC.

- Teste o site! Veja se todas as funcionalidades estão funcionando corretamente.

Desativando a interface xml-rpc via arquivo HTACCESS.

A vantagem desse método é que não haverá integração com rotinas de terceiros. Além disso, uma vez implementado somente poderá ser desfeita removendo o código.

Apesar de mais garantido, alterar o arquivo HTACCESS requer atenção especial, pois uma ação errada tirará o site do ar imediatamente.

A primeira missão será fazer uma cópia de segurança do arquivo. Ela poderá ser utilizada para restaurar o sistema.

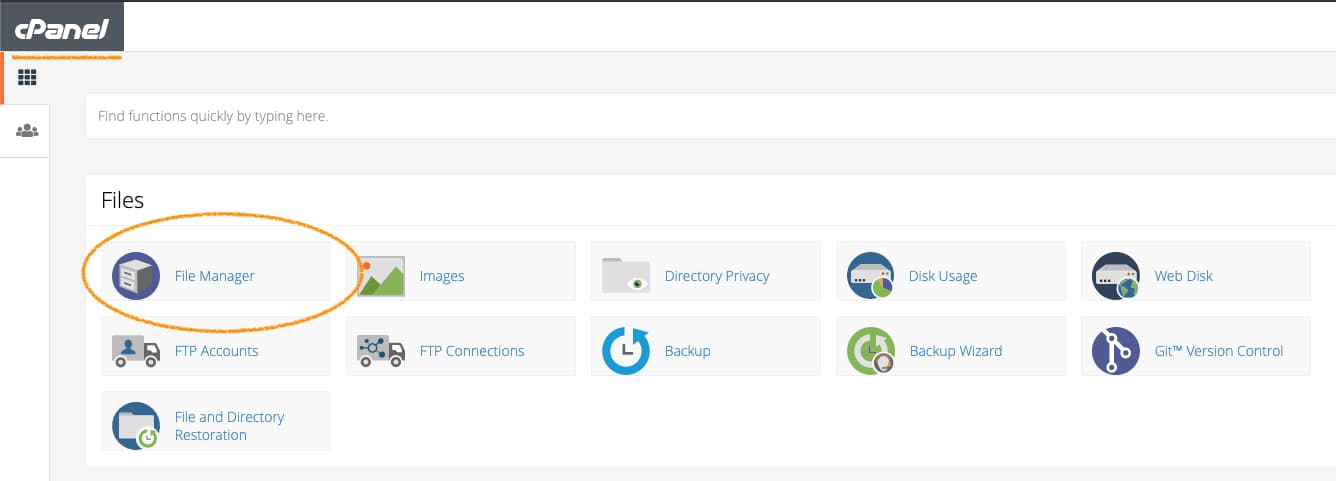

- Acesse o “Cpanel” onde seu site está hospedado e entre na opção File Manager.

- Na janela do File Manager, no canto esquerdo, entre no diretório public_html.

- Se seu site estiver instalado na raiz desse diretório, os arquivos estão diretamente nela, mas se instalou em algum subdiretório, procure uma pasta dentro do public_html com o nome do site.

- Se for o caso, acesse o subdiretório onde está o site.

- Encontre o arquivo .htaccess.

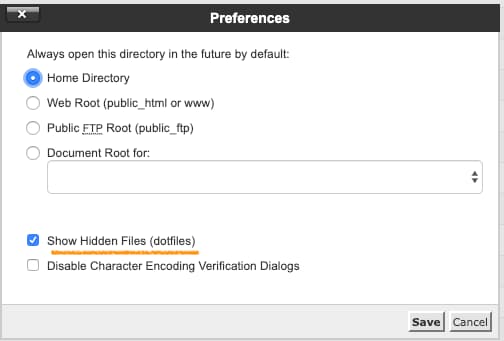

- Por padrão, ele estará oculto e para mostrá-lo basta clicar em “Settings” (canto superior direto) e depois marque a opção “Show hidden files”.

- Clique em “Save” para replicar a configuração.

- Copia de segurança do Arquivo HTACCESS. Clique duas vezes em cima do ícone para fazer o download de uma cópia de segurança.

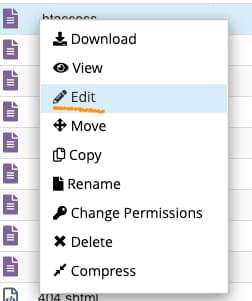

- Clique com o botão direto em cima do arquivo .htaccess.

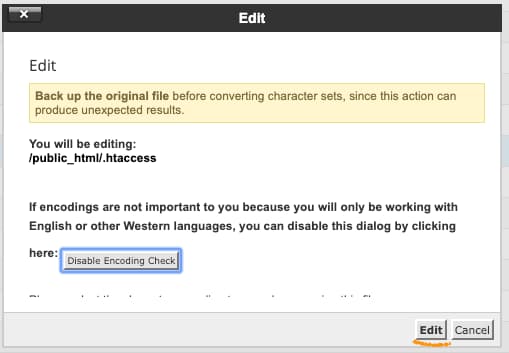

- Escolha “Edit” nas duas próximas telas.

Esse código foi retirado do site do Godday.

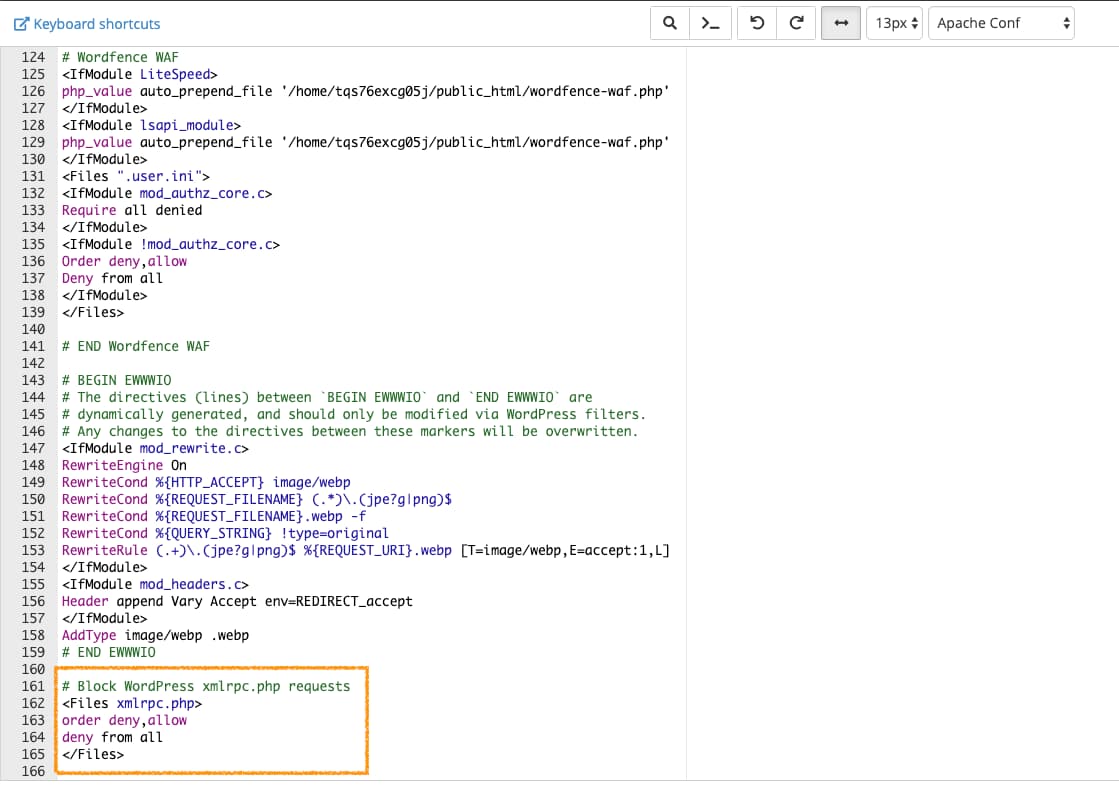

- Copie e Cole o código abaixo no final do arquivo.

# Block WordPress xmlrpc.php requests

<Files xmlrpc.php>

Order Allow,Deny

Deny from all

</Files>

# end xmlrpc.php

- Clique em “Save Changes” (canto superior direito).

- Teste o site!

Instalando o Wordfence para melhorar a segurança do site WordPress.

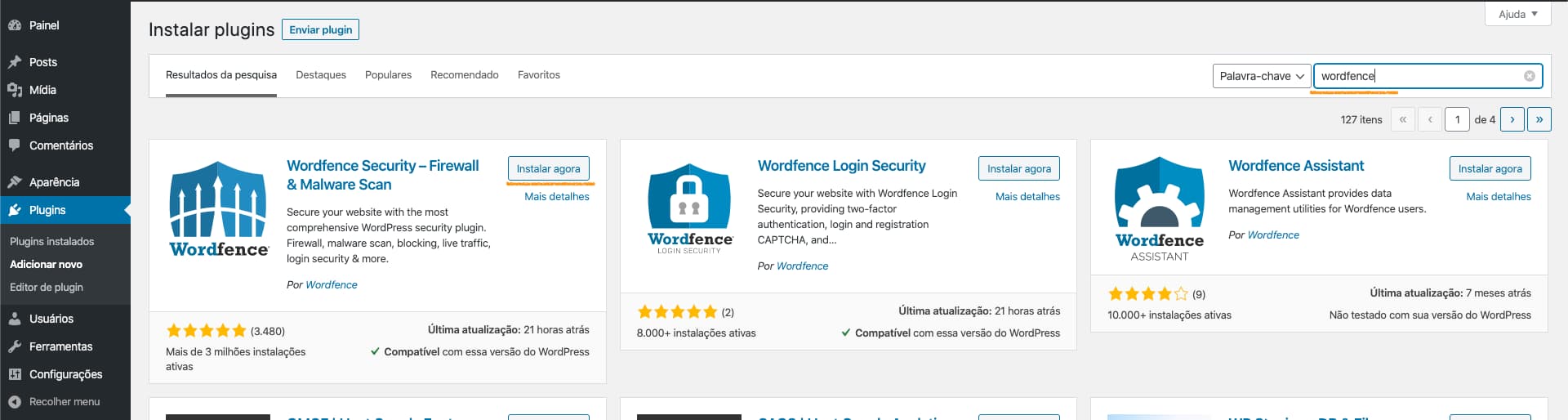

- Vamos a instalação do plugin. Dentro da opção Plugins (barra lateral), clique em “Adicionar novo”.

- Na pesquisa, digite Wordfence, encontre o plugin e clique em Instalar agora e depois em Ativar.

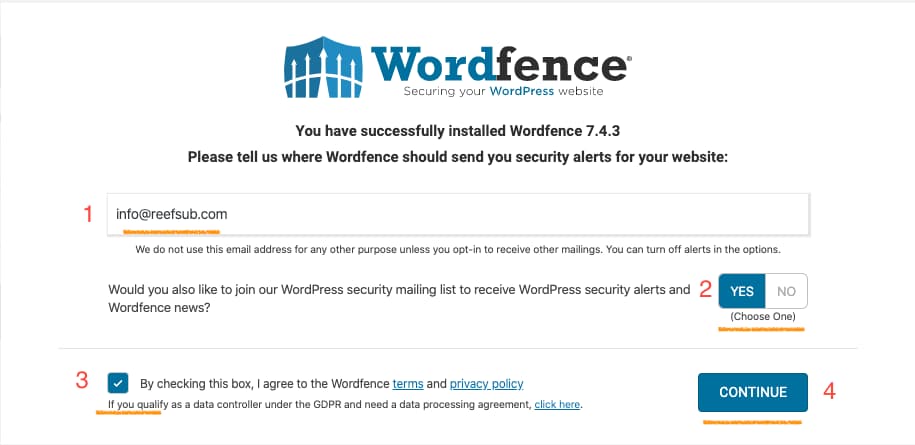

- Após a ativação, irá aparecer a tela inicial de configuração dele.

- Coloque um e-mail válido, o sistema irá enviar as notificações para esse e-mail.

- Siga conforme a imagem abaixo.

- Na próxima tela, clique na opção “No thanks”. Seguiremos com a versão gratuita.

- Pronto! Instalação inicial finalizada!

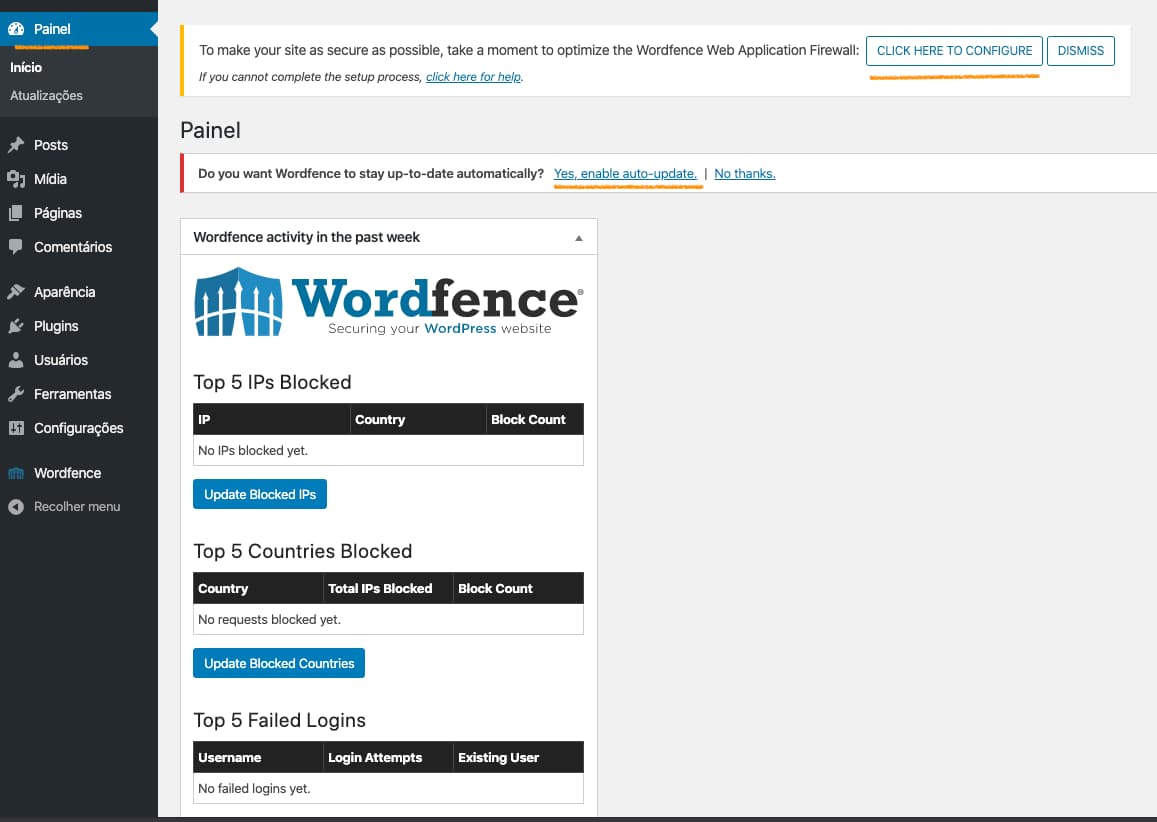

- Volte para a tela inicial (painel).

- Você verá duas mensagens como as da tela abaixo.

- Sugiro que você faça a atualização automática dele. Para ativar essa funcionalidade, basta clicar em “Yes, enable auto-update”.

- Clique “CLIQUE HERE TO CONGIFURE” para iniciar a configuração do firewall.

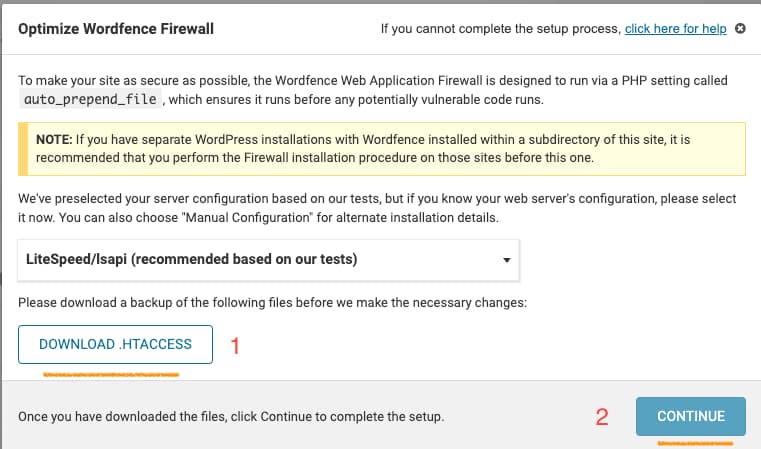

- Siga conforme a tela abaixo. Esse download será uma cópia do arquivo HTACCESS.

- Pronto! Configuração do firewall finalizada! Clique em “Close”

- Teste o site!

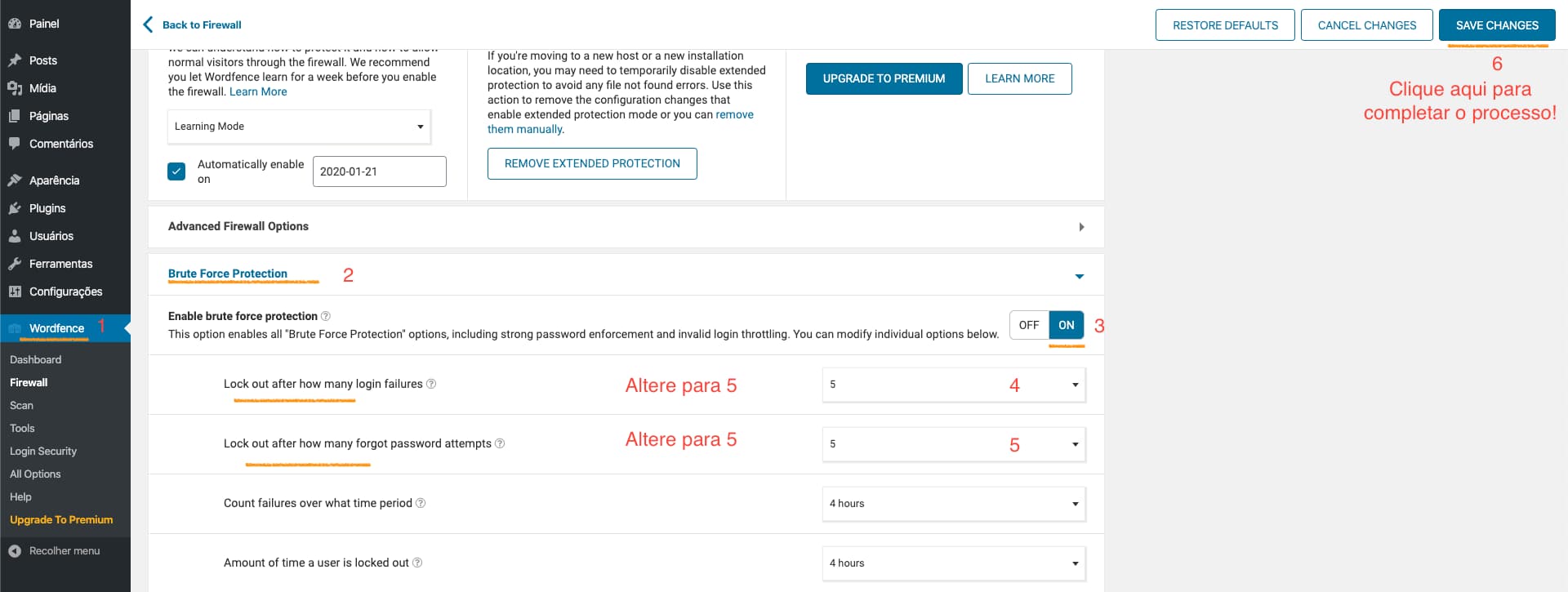

Ajustando as configurações para o “Brute force”.

- O Brute Force são aqueles tentavas sucessivas de descobrir a senha de um usuário válido no sistema.

O Wordfence ativa a configuração contra o brute force, porém ele vem configurado para 20 tentativas, que eu considero alto. Acredito que ninguém tentará 20 vezes seguidas descobrir uma senha que esqueceu.

Iremos reduzir o número de tentativas de 20 para 5. Depois das 5 tentativas sem sucesso, o sistema bloqueará o usuário utilizado por 4 horas. Se desejar pode aumentar esse tempo para mais horas, a configuração é feita na mesma tela que entraremos.

- Sigas os passos da tela abaixo para alterar a configuração.

-Entre em Wordfence (barra lateral) e escolha Firewall.

-Clique em Brute Force Protection.

-Altere as opções: “Look out after how many login failures” e “Look out after how many forgot password attempts”. Coloque 5 para ambas as opções.

-Clique em Save Changes para finalizar o processo.

- Pronto! Seu sistema está configurado adequadamente para evitar ataques utilizando o Brute force.

- Teste o site!

Ajustando as configurações do usuários adminsitrador.

Para completar essa etapa do brute force. Na barra lateral do WordPress, escolha a opção “Usuários” e depois “Todos os usuários”.

Se você não criou nenhum usuário novo, existirá apenas um usuário administrador.

Nesse usuário, existe a opção “Editar”. Entre nas configurações e ajuste os campos para evitar que fique algum traço que ele é um administrador (apelido, e-mail etc.).

O HTTPS no WordPress pode te ajudar a atrair mais visitantes. Saiba como!

Utilizar o HTTPS no WordPress é atender a um requisito importante. Desde 2004, o Google vem emitindo sinais sobre a importância de todos os sites adotarem ações de segurança na internet.

Resumo desse post

Os 3 passos que utilizamos nesse post são simples, mas estratégicos para a segurança do site.

Obviamente, não podemos dizer que em apenas 3 passos teremos um site 100% seguro, porém como mencionei no inicio desse post, a interface xml-rpc e o brute force são itens básicos, que devemos nos preocupar.

Com a instalação do Wordfence você terá melhor visão sobre alguns outros atques e poderá formular uma solução para eles. Utilize a área dele no painel para essa atividade.

O verdadeiro trabalho acontece agora, será necessário acompanhar as rotinas do firewall e em muitos casos será necessário adotar ações semelhantes ao que fizemos com o xml-rpc e o brute force.

Talvez, eu faça um outro post mostrando como utilizar um CDN para bloquear que essas requisições cheguem até o servidor. Apesar de elas não terem efeitos, essas tentativas de ataques consomem processamento do servidor. O Wordfence precisa executar várias rotinas para processar e bloquear essas bloqueá-la.

O mundo ideal é utilizar um firewall externo para reter e impedir que cheguem ao servidor, isso seria um trabalho mais limpo e reduziria os gastos com processamento.

Isso é uma missão para outro post.

Vá e vença!